Недавно с одним нашим клиентом случилась печальная история.

Днем его сотрудник открыл в своей почте файл из письма и… весь сервер оказался парализован опасным вирусом-шифровальщиком. Вирус зашифровал файлы — от Microsoft Word, Excel и изображений до баз 1С Бухгалтерии. Расшифровать информацию без ключа, известного только киберпреступникам, невозможно. Вымогатели потребовали за расшифровку данных немаленькую сумму в тысячах у.е.

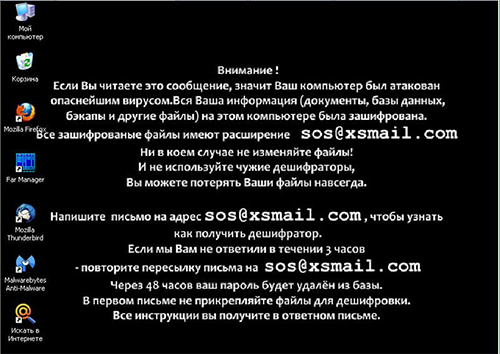

Как видите, виртуальные вымогатели не отличаются особой вежливостью.

Вирус-шифровальщик. Чем это опасно для компании?

Все зашифрованные данные могут быть утеряны. Если в компании настроен бэкап данных (резервное копирование в облако с краткосрочным хранением), возможно восстановление информации с потерей за последний день работы.

Возможно повторное заражение, поэтому очистка от вируса не гарантирована на 100%. Если компания не делает бэкапов всего сервера, потребуется его полная установка заново. Например, в расчете на 10 пользователей, если роль сервера — сервер терминалов, переустановка сервера займет 8 часов.

ИТОГ: потеряны данные за 1 день работы + 1 день простоя компании.

Как нам удалось вылечить и расшифровать файлы за 1,5 часа?

Как восстановить файлы после вируса-шифровальщика?

Вирус зашифровал все файлы, к которым был доступ у запустившего его пользователя. Работа терминала восстановлена благодаря бэкапу всей виртуальной машины. Файловый сервер восстановили благодаря ежедневному бэкапу пользовательских данных.

Восстановление заняло 30 минут, вирус был гарантированно удален. Еще 1 час потребовался на восстановление файлов.

Так быстро вернуть данные клиент смог потому, что своевременно перенес их на наш облачный сервер, который позволяет делать бэкап виртуальных машин целиком каждую неделю и бэкап пользовательских файлов — каждый день.

ИТОГ: потеряны данные за 1 день работы + компания работоспособна уже через 1,5 часа!

Наши рекомендации по защите от вирусов-шифровальщиков

На сегодняшний день одним из самых актуальных способов взаимодействия злоумышленников с пользователями являются методы т.н. социальной инженерии. Интернет позволяет мошенникам управлять человеческими действиями, пользуясь их слабостями, незнанием или неподготовленностью, при этом пользователь добровольно запускает шифровальщик к себе на компьютер.

Распространенные способы – это письмо на электронную почту о задолженности (судебном деле, коллекторском долге) или акт-сверка в конце года, когда бухгалтерия перегружена. Вложенные в письма файлы выглядят, как вордовский документ, PDF-вложение или архив с раширением .rar, на самом деле эти «документы» запускают вредоносный скрипт.

- Помните, что основной метод проникновения вируса — электронная почта. Не загружайте ничего с неизвестных сайтов, избегайте кликов по ссылкам от неизвестных отправителей и не открывайте приложения в письмах. Опасны вложения, запросы личной или корпоративной информации от лица якобы сотрудников компании, а также поступающие из-за пределов организации;

- Антивирусы защищают от 95% угроз, а шифровальщик файлов относится к оставшимся 5%, потому что именно вы разрешаете его запуск. Расшифровать вирус шифровальщик удается не каждый. Существуют новые шифраторы и их модификации, которые отсутствуют в глобальной базе антивирусов;

- Если вы работаете в 1С по сети с общим доступом всех пользователей — выносите 1С на терминальный сервер. Разрешайте сотрудникам работать с ним только через RemoteApp;

- Перенесите работу офиса в частное облако и создавайте бэкап баз, наиболее важных для вас, в облачном хранилище.