Запрос, с которым обратился клиент

Заказчик обратился к нам с жалобами на некорректную работу корпоративной почты. Письма, которые отправляли менеджеры компании своим клиентам, попадали в спам. Эта проблема, как верхушка айсберга, и стала отправной точкой для аудита ИТ-инфраструктуры предприятия.

IT-инфраструктура клиента состоит из пяти физических серверов: файловый, терминальный и почтовый, а также интернет-шлюз и доменные службы каталогов.

.jpg)

Задачи

Были сформулированы задачи данного проекта:

- 1Исследовать серверную группировку компании;

- 2Изучить настройки основных бизнес-сервисов;

- 3Определить причину некорректной работы почты.

Реализация

I этап. Аудит почтового сервера

Работа над проектом велась в несколько этапов. Первоначально была определена причина некорректной работы корпоративной почты: IP-адрес офиса находился в нескольких публичных блек-листах. Возможные причины такой ситуации — злоупотребление рекламными рассылками со стороны некоторых сотрудников компании клиента.

Кроме того, в ходе аудита было обнаружено, что почтовый сервер, который является одним из наиболее важных бизнес-сервисов, находится в критическом состоянии. На нем установлена старая версия операционной системы, которая не позволяет обнаружить и исправить уязвимости в системе безопасности. На сервере отсутствует резервное копирование данных.

Локальное размещение данного сервиса на одном физическом сервере увеличивает вероятность отказа по техническим причинам:

- Перебои в работе Интернет-соединения;

- Перебои в подаче электроэнергии;

- Проблемы сетевого оборудования;

- Неосторожные работы на интернет-шлюзе.

Мы порекомендовали резервировать данный сервис с использованием облачного сервера, а с учётом конфигурации и технического состояния текущего сервера — перенести основной функционал в облачную среду. Перенос почтового сервера в облако также поможет решить проблемы с блек-листами.

II этап. Аудит физических серверов

Далее проектная группа продолжила обследование серверной группировки, расположенной на территории компании. Аудит остальных физических серверов также выявил некоторые проблемы:

- Значительная часть серверных мощностей используется нерационально. Наиболее важные для компании бизнес-сервисы развёрнуты на устаревших серверах (что грозит потерей данных и простоем всех рабочих процессов), в то время как несколько физических серверов практически не задействованы;

- На всех серверах принудительно отключен механизм автоматического обновления. В целях безопасности и поддержания актуального состояния программного обеспечения крайне не рекомендуется отключать данный функционал;

- На некоторых серверах установлены устаревшие комплектующие, что увеличивает вероятность отказа аппаратной части сервера и в случае поломки может обернуться отказом критичных сервисов: служб Active Directory, почтового сервера, Интернет-шлюза;

- На одном из физических серверов используется жёсткий диск в деградирующем состоянии. Данная ситуация требует реакции, поскольку подвергает риску сохранность бизнес-информации;

- Отсутствует настроенная система мониторинга доступности серверов, из-за чего время реакции на инцидент увеличивается до момента получения обратной связи от пользователей.

III этап. Структура локальной сети

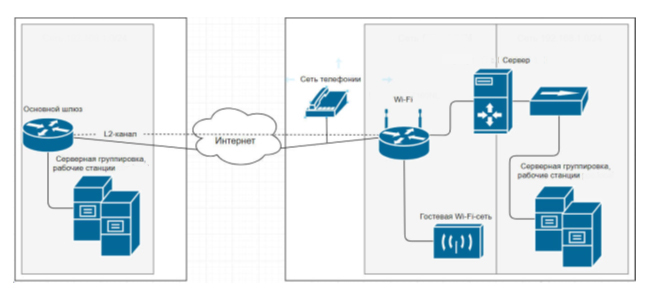

Локальная сеть организации состоит из сетей главного офиса и филиала, сообщающихся через сеть Интернет-провайдера. В рамках аудита ИТ-инфраструктуры инженеры «СТЕКа» исследовали структуру локальной сети главного офиса компании заказчика:

Графическое представление схемы локальной сети

- Основной интернет-шлюз — физический маршрутизатор;

- Проводная сеть построена на неуправляемых коммутаторах;

- Проводная сеть построена на неуправляемых коммутаторах;

- Сетевые устройства — компьютеры, VoIP-шлюзы, Wi-Fi-клиенты.

Экспертная группа обнаружила несколько проблем локальной сети:

- 1В каждом кабинете установлен неуправляемый коммутатор. Такая схема похожа на новогоднюю гирлянду, когда неисправность хотя бы одного коммутатора парализует работу всей локальной сети. При этом сложно определить, какой именно коммутатор вышел из строя. Возрастает время на устранение неполадок. Рекомендуется использовать управляемые коммутаторы, чтобы иметь возможность быстро диагностировать и устранять проблемы в работе сети;

- 2Статическая адресация на рабочих компьютерах лишает администратора возможности централизованно управлять адресацией в сети. Это создаёт неудобства при необходимости скорректировать адреса серверов и сервисов.

IV этап. Проверка основных бизнес-сервисов

Анализ основных бизнес-сервисов компании показал следующие изъяны в конфигурации служб:

- Во время аудита было выяснено, что модель резервного копирования сохраняет состояние сервера целиком, что увеличивает время восстановления из резервной копии. Также невозможно восстановить какую-либо функцию отдельно от остальных. Кроме того, отсутствует мониторинг состояния резервного копирования;

- Использование ПО в качестве основного шлюза делает подключение к Интернету зависимым от физического сервера, на котором установлено данное ПО. Рекомендуется использовать отдельное устройство в качестве конечного поставщика Интернет-соединения, поскольку количество причин отказа его существенно меньше, по сравнению с физическим компьютером;

- Резервный контроллер домена в центральном офисе находится в неработоспособном состоянии. Также отсутствует резервный домен-контроллер в офисе филиала компании. Режим работы домена без резервного контроллера сопряжён с повышенным риском. В случае поломки единственного контроллера домена пользователи не смогут войти в компьютер и терминал, а также потеряют доступ к общим сетевым ресурсам. Это чревато нарушением бизнес-процессов в компании и потерей потенциальной прибыли;

- Файловый сервер с основными общими папками размещается на физическом сервере, являющимся основным терминальным сервером. Такая конфигурация подвергает содержимое общих папок повышенному риску, поскольку пользователи работают на сервере с полным рабочим столом, увеличивая вероятность заражения файлов вирусом-шифровальщиком. Рекомендуется назначить роль файлового сервера другому (не терминальному) физическому серверу;

- Терминальные серверы в рабочее время обрабатывают нагрузку в 20-25 пользователей, работа ведётся главным образом с «1С». На момент проведения аудита пользователи работали на одном из серверов, используя ещё один в качестве холодного резерва. На обоих серверах локально установлена СУБД MS SQL Server 2012. Установка СУБД локально на терминальном сервере не рекомендуется по нескольким причинам. Это приводит к ограничению производительности СУБД. Также по соображениям безопасности не рекомендуется хранить рабочие базы данных на терминальном сервере, поскольку пользователи имеют доступ непосредственно к файлам баз.

Результаты

По результатам аудита наша экспертная группа определила, что ИТ-инфраструктура компании заказчика находится в нестабильном состоянии. Для приведения её к оптимальному виду были рекомендованы следующие действия:

- 1Перенести почтовую службу на облачный сервер и развернуть её на базе бесплатного ПО корпоративного уровня;

- 2Модернизировать дисковую систему на сервере, создать хранилище резервных копий;

- 3Настроить резервное копирование всех серверов с глубиной не менее 14 дней;

- 4Использовать более производительные SSD-диски на серверах;

- 5Сократить количество серверов и использовать виртуализацию;

- 6Установить свежие версии ОС на виртуальных машинах;

- 7Настроить систему мониторинга серверной группировки;

- 8По возможности заменить неуправляемые сетевые коммутаторы на управляемые.

Аудит безопасности ИТ-инфраструктуры помог предотвратить эту ситуацию. По итогам проекта мы продолжили сотрудничество с компанией заказчика, и на данный момент осуществляем внедрение в работу всех рекомендаций по оптимизации ИТ-инфраструктуры.