Ранее мы описывали аудит ИТ-инфраструктуры для данного клиента. Исследование было удивительно захватывающим, наши инженеры, пробираясь сквозь сетевые джунгли и лабиринты архитектурной мысли предыдущих сотрудников, выявили множество уязвимостей в информационной безопасности. Инфраструктура клиента чудом работала.

Данный кейс — продолжение взаимодействия с клиентом, а именно, спасение бизнеса из капкана технологической неорганизованности.

Проектная группа:

- 1Менеджер проекта;

- 2Технический руководитель;

- 3Старший ИТ-инженер;

- 4Два младших ИТ-инженера.

Исходная ситуация

Компания клиента — крупная проектная организация, с несколькими филиалами в различных городах России. Изначально клиент обратился к нам за услугой ИТ-аутсорсинга, так как штатные ИТ-инженеры практически в одно время уволились.

С заказчиком был подписан договор на обслуживание, после чего наши специалисты провели экспресс-аудит ИТ-систем и согласовали с клиентом реализацию масштабной реконфигурации ИТ-инфраструктуры компании.

Хочется отдельно выделить серьезную проблему, которая наблюдалась в организации — вся ИТ-инфраструктура держалась на одном инженере, что представляло большую опасность для бизнеса. Никто кроме него не владел информацией о состоянии серверов и сервисов, а техническая документация велась некорректно.

Задача

Построить для компании отказоустойчивую и защищенную ИТ-инфраструктуру

Реализация

Число штатных сотрудников компании— более 100 человек, при этом большая часть из них занимается проектной деятельностью. Для обеспечения жизнедеятельности подобного масштаба организаций требуется сложная по своей архитектуре ИТ-система.

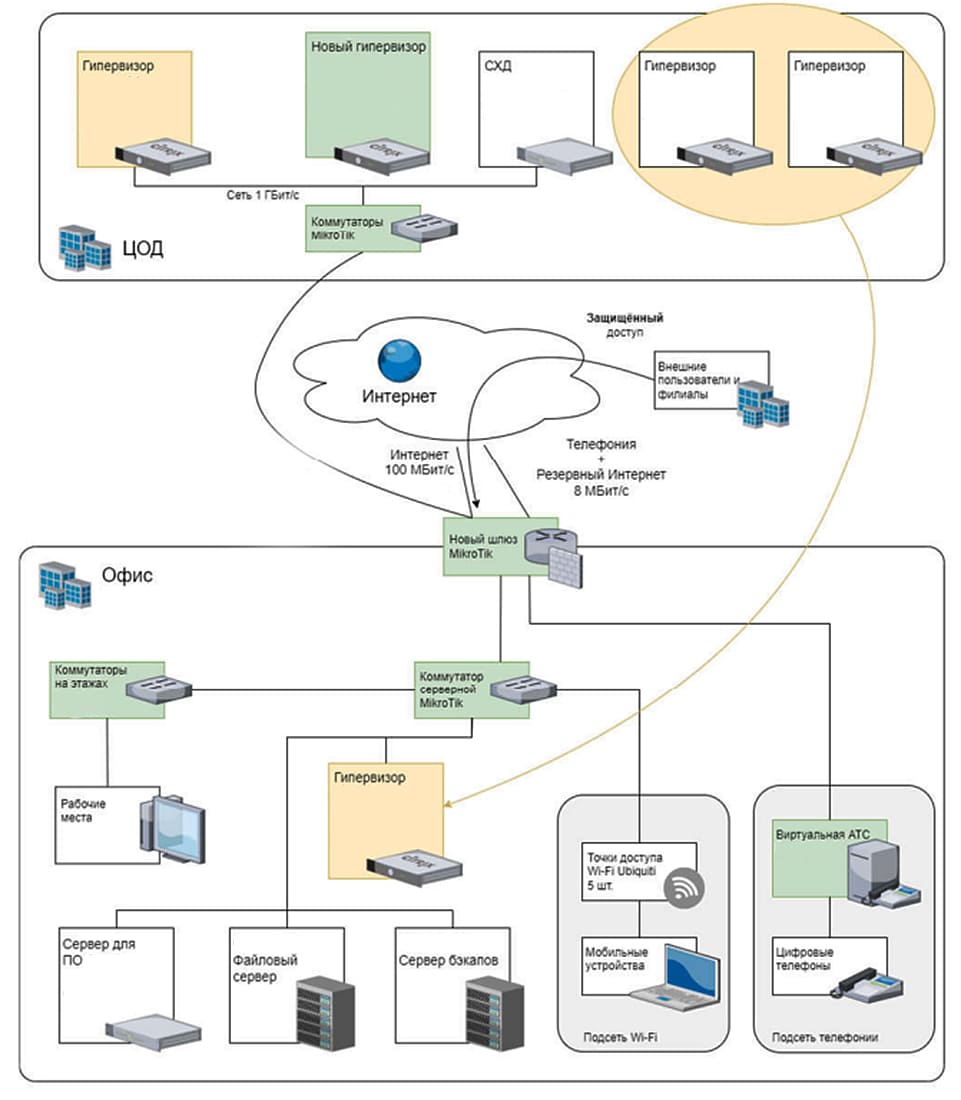

Первым шагом была разработка схемы будущей инфраструктуры.

Весь проект построения ИТ-инфраструктуры был планово разбит на несколько этапов:

- 1Устранение критических проблем;

- 2Реконфигурация сетевого ядра;

- 3Замена устаревшего сетевого оборудования и построение новой сетевой архитектуры.

Этап 1. Устранение критических проблем

Как мы упоминали ранее, в ходе аудита было выявлено множество уязвимостей, часть из которых имели высокий уровень критичности, поэтому требовали незамедлительного реагирования. Перечислим некоторые из работ, выполненных в первую очередь.

Ликвидация уязвимостей информационной безопасности

Из-за устаревшего оборудования, с помощью которого пользователи получали доступ к Интернету, а также из-за неправильных настроек программного обеспечения, корпоративные данные компании были подвержены большому риску.

Шлюз, которым пользовались все сотрудники для выхода в Интернет абсолютно не был зарезервирован — его внезапный сбой мог практически парализовать работу компании. Кроме того, из-за его некорректных настроек, часть корпоративных сервисов находилась в общем доступе и была открыта к перебору паролей.

Наши инженеры обновили оборудование, перенесли конфигурации шлюза и настроили автоматическое переключение на резервный канал, решив таким образом вышеперечисленные проблемы.

Устранение проблем в создании резервных копий данных

Сразу несколько серьезных проблем присутствовали в организации процесса создания бэкапов данных.

Во-первых, бэкапы хранились в доменной структуре, в общем доступе всех пользователей. Что создавало серьезную опасность в случае кибератаки — корпоративная информация могла попасть в руки злоумышленника через доступы любого из сотрудников.

Во-вторых, не был настроен мониторинг создания резервных копий. То есть никак не отслеживалось, успешно ли происходит формирование бэкапа.

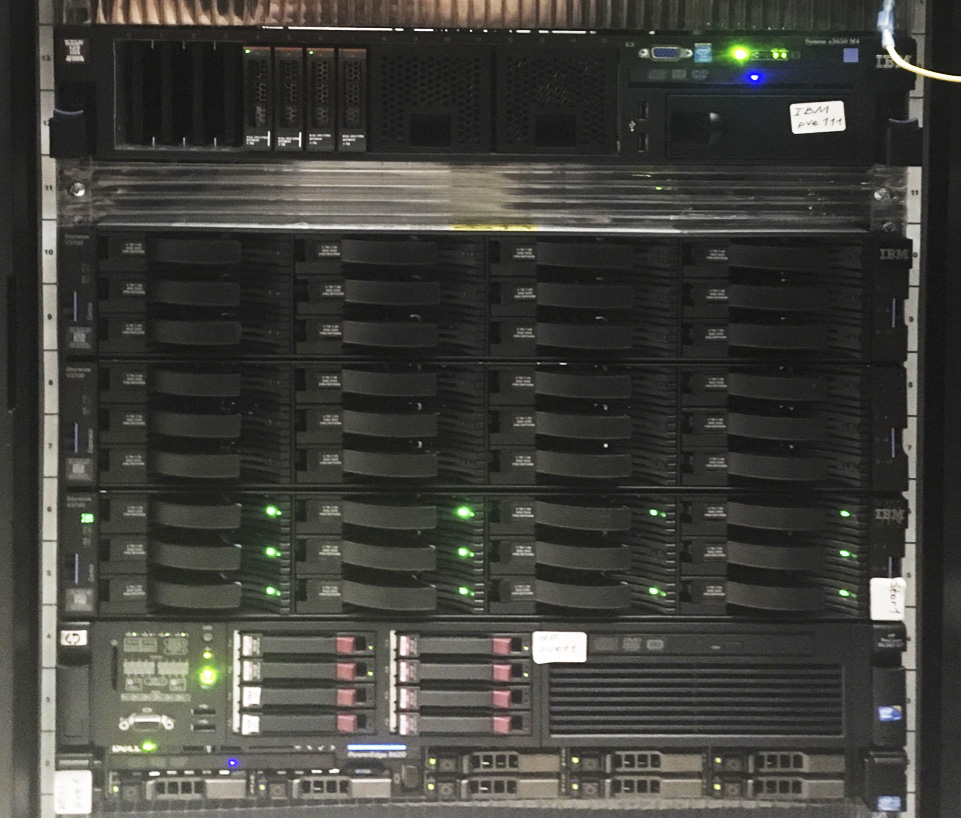

В-третьих, некорректно использовалось имеющееся у клиента оборудование. Часть СХД были вовсе отключены, а работающая СХД была настроена с серьезными ошибками.

Наши инженеры незамедлительно реанимировали систему создания бэкапов путем перенастройки её на всех серверах, внедрения системы мониторинга резервного копирования и отключения сетевых хранилищ от доменной структуры.

Этап 2. Реконфигурация и модернизация серверного ядра

После закрытия критики и устранения основных опасностей для корпоративных данных, требовалось создать новую ИТ-архитектуру и обеспечить сервисы требуемыми мощностями. Для клиента были собраны 4 новые вычислительные машины, а перед началом работ по реконфигурации серверного ядра, в ЦОДе был установлен сервер, который сыграл роль буфера.

Было обновлено оборудование и программное обеспечение, скорректированы настройки сервисов в соответствии с нуждами компании, настроено резервное копирование образов виртуальных машин и корпоративных данных, а также осуществлено резервирование работы серверов.

Заметим, что благодаря грамотной стратегии миграции на новые серверы, работа компании не останавливалась. Создание новой ИТ-инфраструктуры и введение ее в эксплуатацию происходило в режиме реального времени, без необходимости останавливать работу сотрудников.

Этап 3. Замена устаревшего сетевого оборудования и реконфигурация сетевой архитектуры

Учитывая состояние сетевой обвязки, выражение «реконфигурация сетевой архитектуры» является не совсем корректным. Здесь больше подойдет — построение новой сети.

Старое оборудование было направлено в музей ЭВМ, а ему на замену установлено новое — современные коммутаторы MikroTik, способные обеспечить необходимую пропускную способность и соответствующий уровень безопасности.

Результаты построения ИТ-инфраструктуры предприятия

- 1Для клиента создана мощная, современная и безопасная ИТ-инфраструктура;

- 2Все этапы проекта велись без остановки деятельности компании, благодаря чему клиенту не пришлось сдвигать сроки выполнения своих обязанностей перед партнёрами;

- 3Безопасность ИТ-инфраструктуры компании и конфиденциальной информации доведена до эталонного уровня, проникновение извне невозможно, работа сервисов зарезервирована, настроено резервное копирование баз данных;

- 4Построенная для заказчика ИТ-инфраструктура является своего рода началом новой эры в деятельности организации — ускорено выполнение целого ряда бизнес-процессов, проведена подробная инвентаризация, составлена техническая документация по всему оборудованию и используемому ПО, подключен мониторинг состояния сервисов и ИТ-инфраструктуры в целом;

- 5Клиент получает своевременную и профессиональную ИТ-поддержку и в любой момент может обратиться за компетентной консультацией по техническим вопросам.

В ходе перечисленных выше работ, мы также реализовали для клиента проект по реконфигурации подсистемы IP-телефонии.